Malware - Catégories

Dans ce chapitre, je vais vous présenter les catégories de malware les plus communs. Cette liste étant évidemment exhaustive. 😄

Tableau des catégories

Types

Fonctionalité

Exemple Réel

Bloque l'accès de la victime aux données jusqu'au paiement de la rançon.

Ransomware

Les ransomwares ont fait les gros titres tout au long de l'année 2021 et continuent de faire l'actualité en 2022.

Vous avez peut-être entendu parler d'attaques contre de grandes entreprises, des organisations ou des agences gouvernementales, ou peut-être avez-vous été victime d'une attaque par ransomware sur votre propre appareil. C'est un problème important et une perspective effrayante que d'avoir tous vos fichiers et toutes vos données pris en otage jusqu'à ce que vous payiez. Si vous souhaitez en savoir plus sur cette menace, lisez ce qui suit pour découvrir les différentes formes de ransomware, comment vous les obtenez, d'où ils viennent, qui ils ciblent et, enfin, ce que vous pouvez faire pour vous en protéger.

Un chapitre est dédié aux attaques par Ransomware afin de mieux l'expliquer et s'en protéger un maximum.

Fileless Malware

Les logiciels malveillants sans fichier ou Fileless Malware sont un type de logiciel malveillant qui utilise des programmes légitimes pour infecter un ordinateur. Ils ne s'appuient pas sur des fichiers et ne laissent aucune empreinte, ce qui les rend difficiles à détecter et à supprimer.

Les adversaires modernes connaissent les stratégies utilisées par les organisations pour tenter de bloquer leurs attaques, et ils conçoivent des logiciels malveillants de plus en plus sophistiqués et ciblés pour échapper aux défenses. C'est une course contre la montre, car les techniques de piratage les plus efficaces sont généralement les plus récentes.

La notion de code malveillant résidant uniquement en mémoire existait certainement avant le 21e siècle. Pourtant, ce n'est que lorsque le très prolifique ver "Code Red" a laissé sa marque sur Internet en 2001 que le terme "malware sans fichier" est entré dans le langage courant.

La première référence publique que j'ai pu trouver remonte à l'été 2001, lorsque Kaspersky Labs a publié une annonce citant nul autre qu'Eugene Kaspersky :

"Nous prévoyons que dans un avenir très proche, des vers sans fichier comme Code Red deviendront l'une des formes les plus répandues de programmes malveillants, et l'inefficacité d'un antivirus face à une telle menace ne fait qu'inviter au danger."

Code Red exploitait une vulnérabilité dans les serveurs web Microsoft IIS, restant uniquement dans la mémoire de l'hôte infecté.

Un an et demi plus tard, un autre ver - SQL Slammer - s'est répandu comme une traînée de poudre en exploitant une vulnérabilité dans les serveurs Microsoft SQL.

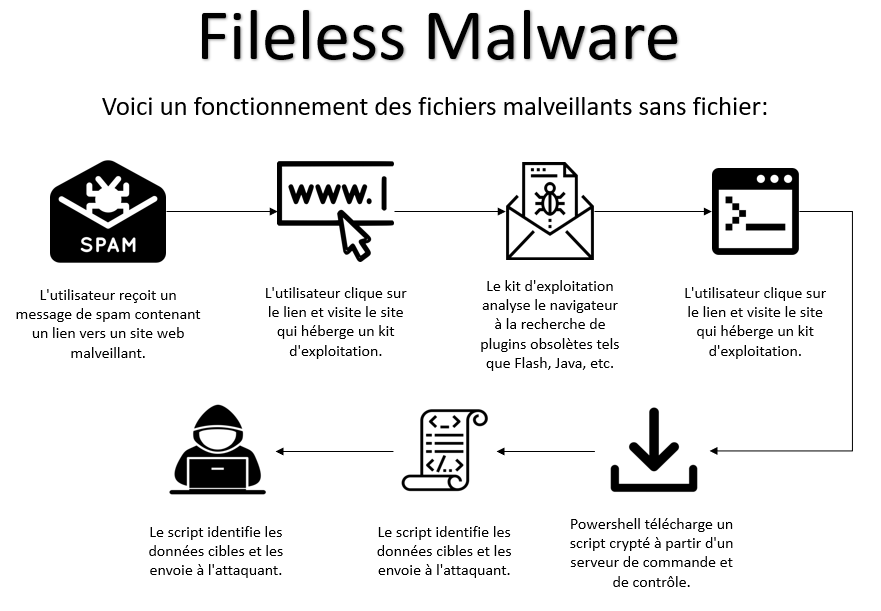

Fonctionnement

Les attaques par des logiciels malveillants sans fichier utilisent les vulnérabilités existantes pour infecter un système. L'attaquant profite d'un logiciel vulnérable déjà installé sur un ordinateur pour s'infiltrer, prendre le contrôle et mener son attaque. Contrairement aux logiciels malveillants traditionnels, les logiciels malveillants sans fichier n'ont pas besoin d'installer ou de télécharger un logiciel malveillant pour infecter la machine de la victime.

Au lieu de cela, le logiciel malveillant utilise les propres fichiers et services d'un système pour permettre à un attaquant d'accéder à un appareil. Une fois dans le système, l'attaquant peut accéder aux systèmes d'exploitation natifs tels que Windows PowerShell et Windows Management Instrumentation (WMI) pour mener à bien son activité malveillante. Comme de nombreuses technologies de sécurité font confiance à ces utilitaires, les activités malveillantes peuvent facilement passer inaperçues, car les analystes supposent que la plupart des actions sont légitimes.

Les logiciels malveillants sans fichier n'existent que dans la mémoire vive (RAM) d'un ordinateur, ce qui signifie que rien n'est jamais écrit directement sur le disque dur. Ils sont donc plus difficiles à détecter car il n'y a pas de fichiers stockés à analyser par les logiciels de sécurité défensifs. En outre, les équipes de sécurité disposent de peu de preuves matérielles pour enquêter après avoir identifié une violation. Cependant, comme les logiciels malveillants sans fichier s'exécutent dans la mémoire vive de l'ordinateur et ne sont jamais enregistrés de façon permanente sur le disque dur, les attaquants disposent d'une fenêtre d'opportunité plus réduite pour exécuter l'attaque. Lorsqu'un système est redémarré, une attaque utilisant un logiciel malveillant sans fichier doit également être relancée.

Processus

Spyware

Spyware vient des 2 mots anglais: Spy (espionner) et Malware et c'est donc un logiciel espion malveillant.

Un logiciel espion est un logiciel au comportement malveillant qui vise à recueillir des informations sur une personne ou une organisation et à les envoyer à une autre entité d'une manière qui nuit à l'utilisateur, par exemple en violant sa vie privée ou en mettant en danger la sécurité de son appareil. Ce comportement peut être présent aussi bien dans les logiciels malveillants que dans les logiciels légitimes. Les sites Web peuvent adopter des comportements d'espionnage comme le suivi du Web. Les dispositifs matériels peuvent également être affectés.

Et si le terme "logiciel espion" est généralement réservé aux logiciels malveillants, il convient de noter que tous les logiciels qui suivent votre activité sur le Web ne le font pas pour de mauvaises raisons. Certains logiciels de suivi en ligne sont utilisés pour mémoriser vos informations de connexion ou pour personnaliser votre visite sur le site.

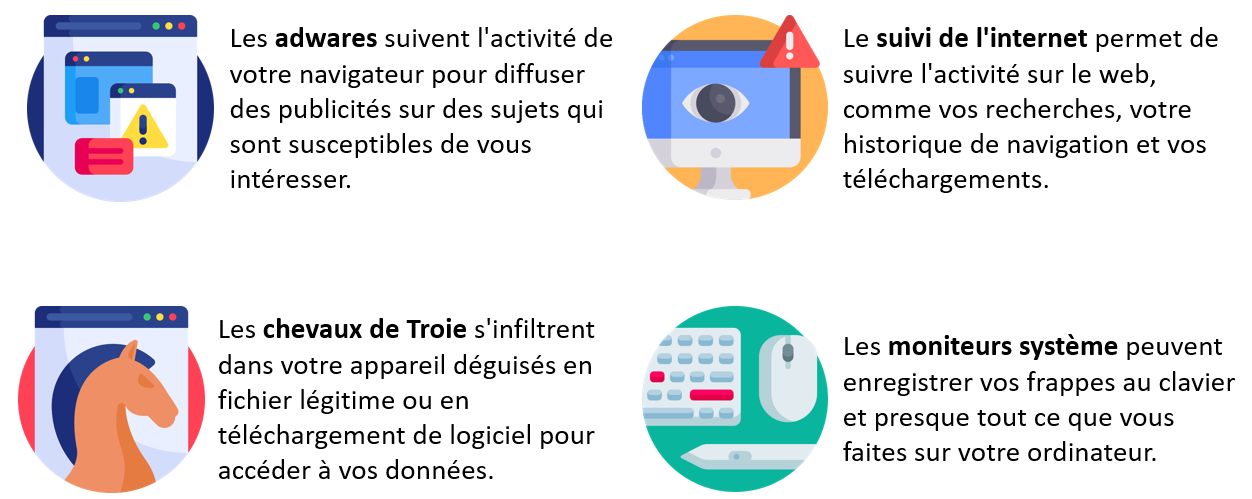

Types de Spyware

Il existe quatre types courants de logiciels espions. Leur fonction va du suivi de l'activité de votre navigateur pour que les spécialistes du marketing puissent cibler vos intérêts, par exemple, à la surveillance de vos frappes au clavier et de presque tout ce que vous faites sur votre appareil. Voici quelques-unes des tactiques uniques que chaque type de logiciel espion utilise pour vous suivre :

Les logiciels publicitaires ou adware suivent l'historique de votre navigateur et vos téléchargements dans le but de prédire les produits ou services qui vous intéressent. Ils sont utilisés à des fins de marketing.

Les chevaux de Troie ou Trojans sont un type de malware déguisé en logiciel légitime. Tout comme le cheval de Troie de la mythologie grecque, un cheval de Troie vous incite à le laisser entrer (ou, plus précisément, à l'installer sur votre appareil), en agissant comme une mise à jour ou un fichier logiciel. Il endommage, perturbe ou vole ensuite vos données.

Le pistage Internet ou Internet Tracking est une pratique courante utilisée pour suivre vos activités sur le Web, comme l'historique de navigation et les téléchargements, principalement à des fins de marketing.

Les moniteurs système sont un type de logiciel espion qui peut capturer à peu près tout ce que vous faites sur votre ordinateur. Ils peuvent enregistrer toutes vos frappes au clavier, vos courriels, vos dialogues dans les salons de discussion, les sites Web visités et les programmes exécutés. Les moniteurs système sont souvent déguisés en logiciels gratuits.

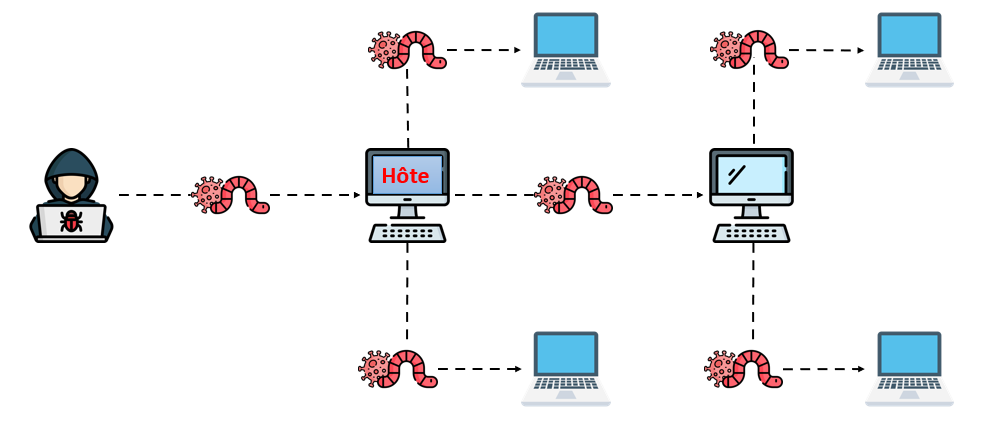

Worms

Un ver informatique, en anglais appelé WORM, est un programme informatique malveillant autonome qui se réplique afin de se propager à d'autres ordinateurs.

Le ver utilise souvent un réseau informatique pour se propager, en s'appuyant sur les défaillances de sécurité de l'ordinateur cible pour y accéder. Il utilisera cette machine comme hôte pour analyser et infecter d'autres ordinateurs. Lorsque ces nouveaux ordinateurs envahis par le ver sont contrôlés, il continuera à analyser et à infecter d'autres ordinateurs en utilisant ces ordinateurs comme hôtes, et ce comportement se poursuivra.

Les vers informatiques utilisent des méthodes récursives pour se copier sans programme hôte et se distribuer selon la loi de la croissance exponentielle, contrôlant et infectant ainsi de plus en plus d'ordinateurs en peu de temps. Les vers causent presque toujours au moins quelques dommages au réseau, ne serait-ce qu'en consommant de la bande passante, alors que les virus corrompent ou modifient presque toujours les fichiers d'un ordinateur ciblé.

Méthode de propagation

Phishing : Les courriels frauduleux qui semblent authentiques peuvent contenir des vers dans des pièces jointes corrompues. Ces courriels peuvent également inviter les utilisateurs à cliquer sur des liens malveillants ou à visiter des sites Web conçus pour infecter les utilisateurs avec des vers.

Spear-Phishing : Les tentatives d'hameçonnage ciblées peuvent véhiculer des logiciels malveillants dangereux comme des cryptomonnaies de type ransomware.

Les réseaux : Les vers peuvent s'auto-répliquer sur les réseaux via un accès partagé.

Failles de sécurité : Certaines variantes de vers peuvent s'infiltrer dans un système en exploitant des vulnérabilités logicielles.

Partage de fichiers : Les réseaux de fichiers P2P peuvent transporter des logiciels malveillants comme les vers.

Les messageries instantanées (IM de l'anglais Instant Messaging) : Tous les types de logiciels malveillants, y compris les vers, peuvent se propager par le biais de messages texte et de plates-formes de messagerie instantanée telles que l'Internet Relay Chat (IRC).

Dispositifs externes : Les vers peuvent infecter les clés USB et les disques durs externes.

Objectifs

Une fois qu'un ver informatique a percé les défenses de votre ordinateur, il peut effectuer plusieurs actions malveillantes :

Déposer d'autres logiciels malveillants comme des logiciels espions ou des rançongiciels.

Consommer de la bande passante.

Supprimer des fichiers.

Surcharger les réseaux.

Voler des données.

Ouvrir une porte dérobée.

Détruire l'espace du disque dur.

Virus VS Worm

La pensée populaire pousse à la croyance qu'un virus et un ver ne forment qu'une seule entité de malware.

Certes le comportement des deux est similaires et leurs objectifs aussi, mais une différence essentielle existe: les virus dépendent de l'action humaine pour être activés et ont besoin d'un système hôte pour se répliquer. En d'autres termes, un virus ne peut nuire à votre système que si vous l'exécutez.

Par exemple, un virus présent sur une clé USB connectée à votre ordinateur n'endommagera pas votre système si vous ne l'activez pas. Et comme mentionné ci-dessus, un ver n'a pas besoin d'un système hôte ou d'une action de l'utilisateur pour se propager.

Bots

Un "bot" (abréviation de "robot") est un logiciel qui exécute des tâches automatisées, répétitives et prédéfinies. Les robots imitent ou remplacent généralement le comportement des utilisateurs humains.

Comme ils sont automatisés, ils fonctionnent beaucoup plus rapidement que les utilisateurs humains. Ils remplissent des fonctions utiles, comme le service clientèle ou l'indexation des moteurs de recherche, mais ils peuvent aussi se présenter sous la forme de logiciels malveillants - utilisés pour prendre le contrôle total d'un ordinateur.

Différence entre bon et mauvais Bot

Les bots informatiques et les bots Internet sont essentiellement des outils numériques et, comme tout outil, ils peuvent être utilisés à bon ou mauvais escient.

Les bons bots effectuent des tâches utiles, mais les mauvais bots - également connus sous le nom de bots malveillants - comportent des risques et peuvent être utilisés pour pirater, spammer, espionner, interrompre et compromettre des sites web de toutes tailles. On estime qu'aujourd'hui, jusqu'à la moitié de l'ensemble du trafic internet est constitué de bots informatiques effectuant certaines tâches, comme l'automatisation du service clientèle, la simulation de la communication humaine sur les réseaux sociaux, l'aide aux entreprises pour la recherche de contenu en ligne et l'assistance à l'optimisation des moteurs de recherche.

Selon "Bad Bot Report" relayé par CPOMagazine dans leur article: Bad Bot Traffic Report, plus de 40% de l'utilisation internet provient de Bots donc 27% de mauvais Bots.

Les organisations ou les particuliers utilisent des bots pour remplacer les tâches répétitives qu'un humain devrait autrement effectuer. Les tâches exécutées par les bots sont généralement simples et réalisées à un rythme beaucoup plus rapide que l'activité humaine.

Les tâches exécutées par les robots ne sont pas toutes bénignes - les robots sont parfois utilisés pour des activités criminelles telles que le vol de données, les escroqueries ou les attaques DDoS.

Exemples

Alors que les robots malveillants créent des problèmes et des enjeux pour les organisations, les dangers pour les consommateurs comprennent leur potentiel pour effectuer des vols de données et d'identité, l'enregistrement au clavier d'informations sensibles telles que les mots de passe, les coordonnées bancaires et les adresses, et le phishing.

Les robots malveillants peuvent facilement passer inaperçus. Ils se cachent facilement dans un ordinateur et ont souvent des noms de fichiers et des processus similaires, voire identiques, à ceux des fichiers ou processus du système ordinaire.

Voici quelques exemples de robots malveillants :

Spambots

Les spambots peuvent récolter des adresses électroniques à partir de pages de contact ou de livres d'or. Ils peuvent également publier du contenu promotionnel dans des forums ou des sections de commentaires afin d'attirer du trafic vers des sites web spécifiques.

Chatterbots malveillants

Les sites web et les applications de rencontres sont des refuges pour les robots bavards malveillants. Ces robots prétendent être une personne, imitant l'interaction humaine, et trompent souvent les gens qui ne réalisent pas qu'ils discutent avec des programmes nuisibles dont le but est d'obtenir des informations personnelles, y compris des numéros de carte de crédit, de victimes peu méfiantes.

Les robots de partage de fichiers

Ces robots prennent le terme de la requête de l'utilisateur (par exemple un film populaire ou l'album d'un artiste) et répondent à la requête en indiquant qu'ils ont le fichier à télécharger et en fournissant un lien. L'utilisateur clique sur le lien, télécharge et ouvre le fichier, et infecte son ordinateur sans le savoir.

Credential stuffing

Il s'agit de robots qui "remplissent" des noms d'utilisateur et des mots de passe connus (généralement issus de violations de données) dans des pages de connexion en ligne afin d'obtenir un accès non autorisé aux comptes des utilisateurs.

Bots DoS ou DDoS

Il s'agit d'un trafic excessif de robots utilisé intentionnellement pour submerger les ressources d'un serveur et empêcher le fonctionnement d'un service.

DoS & DDoS attack:

Une attaque par déni de service (DoS attack pour Denial of Service attack en anglais) est une attaque informatique ayant pour but de rendre indisponible un service, d'empêcher les utilisateurs légitimes d'un service de l'utiliser.

À l’heure actuelle la grande majorité de ces attaques se font à partir de plusieurs sources, on parle alors d'attaque par déni de service distribuée (DDoS attack pour Distributed Denial of Service attack).

Définition: WIKIPEDIA

Mobile Malware

Les logiciels malveillants mobiles sont des logiciels malveillants spécifiquement conçus pour cibler les appareils mobiles, tels que les smartphones et les tablettes, dans le but d'accéder à des données privées.

Bien que les logiciels malveillants mobiles ne soient pas actuellement aussi répandus que les logiciels malveillants qui s'attaquent aux postes de travail traditionnels, il s'agit d'une menace croissante car de nombreuses entreprises autorisent désormais les employés à accéder aux réseaux d'entreprise à l'aide de leurs appareils personnels, ce qui peut amener des menaces inconnues dans l'environnement.

Types de malware sur Mobile

Les cybercriminels utilisent diverses tactiques pour infecter les appareils mobiles. Si vous cherchez à améliorer votre protection contre les logiciels malveillants mobiles, il est important de comprendre les différents types de menaces liées aux logiciels malveillants mobiles. Voici quelques-uns des types les plus courants :

Les outils d'accès à distance (RATs de l'anglais "Remote Access Tools") offrent un accès étendu aux données des appareils victimes infectés et sont souvent utilisés pour la collecte de renseignements. Les RATs peuvent généralement accéder à des informations telles que les applications installées, l'historique des appels, les carnets d'adresses, l'historique de navigation sur Internet et les données SMS. Les RATs peuvent également être utilisés pour envoyer des SMS, activer les caméras des appareils et enregistrer les données GPS.

Les chevaux de Troie bancaires sont souvent déguisés en applications légitimes et cherchent à compromettre les utilisateurs qui effectuent leurs opérations bancaires - y compris les transferts d'argent et les paiements de factures - à partir de leurs appareils mobiles. Ce type de cheval de Troie vise à dérober les données de connexion et les mots de passe financiers.

Le ransomware est un type de logiciel malveillant utilisé pour verrouiller l'accès d'un utilisateur à son appareil et exiger le paiement d'une "rançon", généralement en bitcoins intraçables. Une fois que la victime a payé la rançon, des codes d'accès lui sont fournis pour lui permettre de déverrouiller son appareil mobile.

Cryptomining Malware permet aux attaquants d'exécuter secrètement des calculs sur l'appareil d'une victime - ce qui leur permet de générer des crypto-monnaies. Le cryptomining est souvent effectué par le biais d'un code de Troie caché dans des applications d'apparence légitime.

La fraude aux clics publicitaires est un type de logiciel malveillant qui permet à un attaquant de détourner un appareil pour générer des revenus grâce à de faux clics publicitaires.

Distribution

Il existe plusieurs moyens sur lesquels les attaquants s'appuient pour distribuer leur code malveillant mais les plus utilisés sont :

Hameçonnage mobile et usurpation d'identité:

L'hameçonnage (voir la partie PHISHING dans la Capsule 1) est une pratique qui consiste à tromper quelqu'un pour l'amener à fournir des informations personnelles ou des données de compte précieuses, souvent par le biais de l'usurpation d'identité.

L'usurpation d'identité consiste à déguiser une communication électronique ou un site web en une entité de confiance de la victime. Si l'usurpation d'identité et le hameçonnage vont souvent de pair, l'usurpation d'identité peut être utilisée à d'autres fins néfastes que le hameçonnage d'informations de compte. Par exemple, un courriel usurpé peut tenter de convaincre le destinataire de cliquer sur un lien malveillant.

Alors que le phishing s'est traditionnellement concentré sur l'acquisition d'informations d'identification par courrier électronique, le phishing par messages SMS (smshishing) et par applications de messagerie est devenu beaucoup plus répandu. En fait, 57 % des organisations ont été confrontées à une attaque de phishing mobile. Cela ne devrait pas être trop surprenant si l'on considère le fait que les gens sont 18 fois plus susceptibles de cliquer sur un lien suspect sur un appareil mobile que sur un ordinateur de bureau.

L'une des méthodes les plus courantes pour inciter les victimes à installer des logiciels malveillants consiste à leur envoyer, par SMS, des liens vers des fichiers Android Package (APK) hébergés sur des sites Web contrôlés par des attaquants. Par exemple, les victimes peuvent être invitées à cliquer sur un lien SMS vers un site bancaire usurpé, conçu pour paraître digne de confiance et convaincre la victime de "mettre à jour son application bancaire". La mise à jour installe alors le code malveillant, ce qui permet à l'attaquant d'obtenir un accès et de collecter des informations d'identification.