CVE

Common Vulnerabilities and Exposures

Introduction

Les CVEs, ou Common Vulnerabilities and Exposures, sont des identifiants uniques attribués à des vulnérabilités spécifiques de logiciels ou de systèmes. Leur création vise à standardiser la manière dont les vulnérabilités sont référencées et partagées dans la communauté de la cybersécurité. L'initiative CVE a été lancée par le MITRE Corporation en 1999 pour faciliter le partage d'informations critiques sur les failles de sécurité, permettant ainsi aux organisations de mieux se protéger contre les cybermenaces.

Fonctionnement des CVEs

Les CVEs sont attribuées par des organisations appelées CVE Numbering Authorities (CNAs). Une fois qu'une vulnérabilité est identifiée, elle est soumise à un CNA qui vérifie son authenticité avant de lui attribuer un identifiant unique. Ce processus garantit que chaque CVE est unique et que les informations sont partagées de manière standardisée.

La base de données CVE, maintenue par le MITRE, centralise toutes les vulnérabilités enregistrées, permettant aux chercheurs en sécurité et aux professionnels IT de consulter et de suivre les failles connues. Chaque CVE contient une description de la vulnérabilité, des informations sur les logiciels ou systèmes affectés, et des références à des correctifs ou solutions de contournement.

Importance des CVEs

Les CVEs jouent un rôle crucial dans la gestion des risques de sécurité. En identifiant et en cataloguant les vulnérabilités, elles permettent aux organisations de prioriser les mises à jour de sécurité et les correctifs. En comprenant quelles vulnérabilités existent et comment elles peuvent être exploitées, les entreprises peuvent mieux protéger leurs systèmes contre les cyberattaques.

Les mises à jour et patches de sécurité sont souvent déclenchés par des CVEs. Lorsqu'une nouvelle vulnérabilité est découverte, les développeurs travaillent rapidement pour créer des correctifs qui sont ensuite déployés pour atténuer les risques.

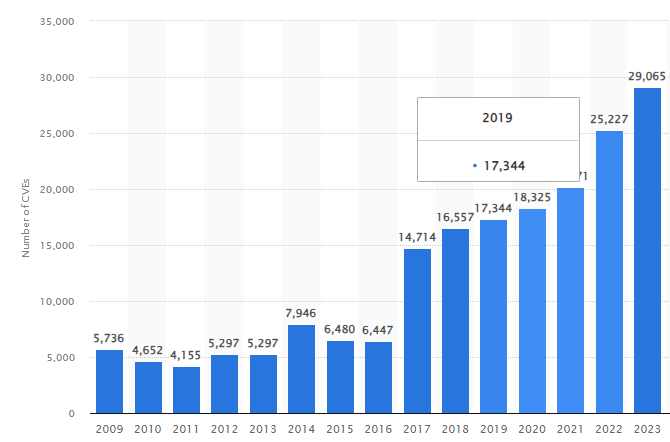

Nombre de CVEs entre 2009 et 2023

D'après une étude de STATISTA 2024, le nombre de vulnérabilités et d'expositions courantes en matière de sécurité informatique (CVE) est en augmentation.

Comment Publier un CVE

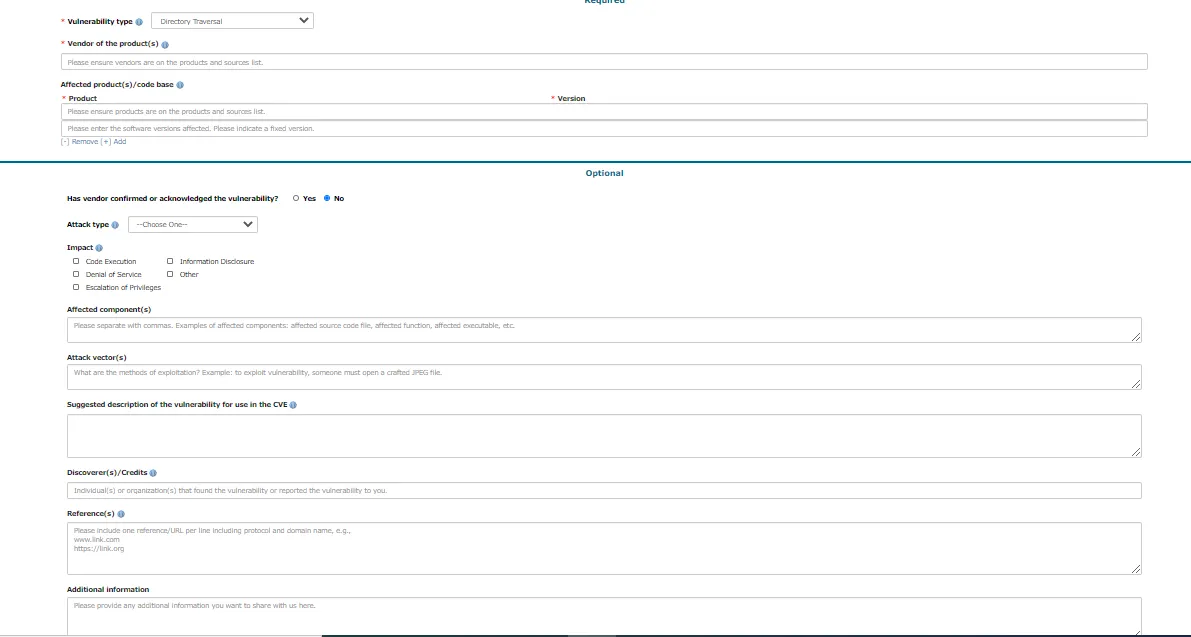

Soumettre une nouvelle vulnérabilité pour l'attribution d'un CVE suit un processus bien défini. Les étapes incluent la découverte de la vulnérabilité, la documentation complète des détails techniques, et la soumission à un CNA pour vérification. Une fois validée, la vulnérabilité reçoit un numéro CVE et est ajoutée à la base de données.

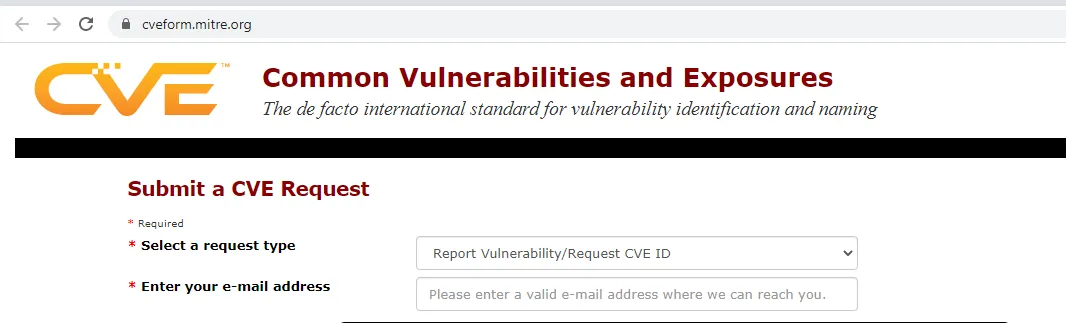

Il suffit de se rendre sur le site https://cveform.mitre.org et d'enregistrer son CVE, et c'est tout?

Pas vraiment. Tout d'abord, on doit remplir un certain nombre d'informations.

La meilleure ressource pour comprendre et compléter le formulaire:

Après avoir rempli le formulaire web, on reçoit une confirmation que le(s) CVE(s) est(sont) enregistré(s) et on obtient un numéro comme CVE-YEAR-NUMBER (CVE-2024-XXXXX). Ce ne sera pas publié tant qu'on n'a pas envoyé une publication pour la vulnérabilité, donc en attendant on peut/doit communiquer avec le vendeur pour que le problème soit résolu. La publication peut être effectuée par le fournisseur si la réponse est présente dans le délai qu'on a choisi, sinon le publier nous-même:

Sur votre blog

Via Exploit-DB

etc...

❗❗❗ ATTENTION ❗❗❗

Il est TRES fortement déconseiller de publier vous-même sans avoir d'abord essayé à plusieurs reprises d'établir un contact avec le vendeur et de vous assurer que ce dernier comprend réellement la vulnérabilité.

Il s'agit là d'un point essentiel, les CVE étant censés contribuer à améliorer la sécurité et non à la réduire.

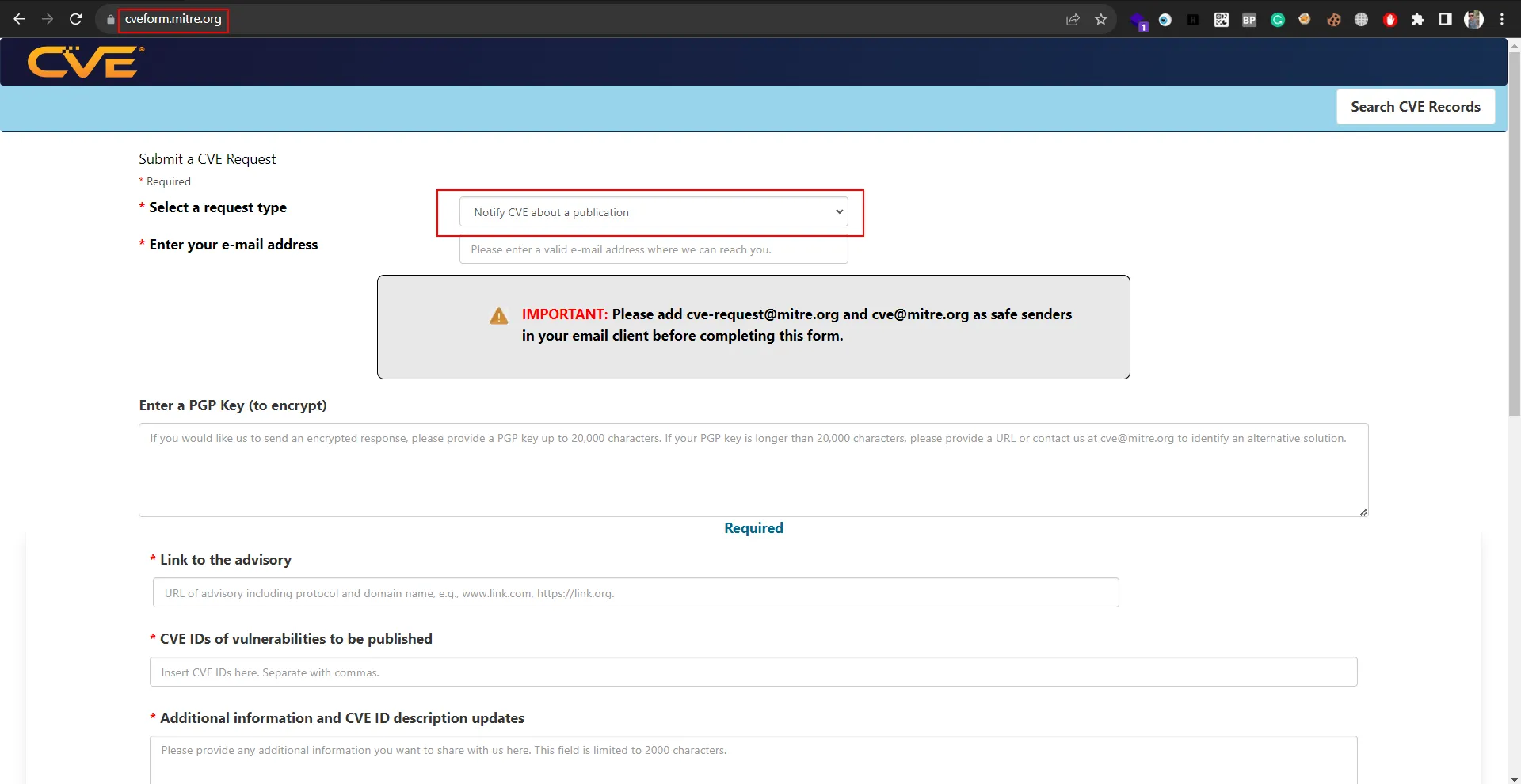

Informer CVE de votre publication

Dernière étape : Retournez sur https://cveform.mitre.org/, mais cette fois-ci, sélectionnez "Notify CVE About a Publication". Partagez le lien vers votre article. L'équipe CVE vérifie la publication et met à jour sa base de données, consolidant ainsi votre contribution.

Conclusion

Les CVEs sont essentielles pour maintenir la sécurité des systèmes informatiques. En standardisant la manière dont les vulnérabilités sont identifiées et partagées, elles aident à prévenir les cyberattaques et à protéger les données sensibles. Pour ceux qui souhaitent approfondir leurs connaissances, de nombreuses ressources sont disponibles pour explorer le sujet plus en détail.