Exploitation active des vulnérabilités de TP-Link, d'Apache et d'Oracle détectées

Date: 02-05-2023

L'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a mis à jour le catalogue des vulnérabilités exploitées connues (KEV) en y ajoutant trois nouvelles failles, en raison de preuves d'exploitation en cours.

Les vulnérabilités de sécurité identifiées comprennent :

CVE-2023-1389 (score CVSS : 8,8) - TP-Link Archer AX-21 Command Injection Vulnerability

CVE-2021-45046 (score CVSS : 9,0) - Apache Log4j2 Deserialization of Untrusted Data Vulnerability

CVE-2023-21839 (score CVSS : 7,5) - Oracle WebLogic Server Unspecified Vulnerability

CVE: L'acronyme CVE, pour Common Vulnerabilities and Exposures en anglais, désigne une liste publique de failles de sécurité informatique. Lorsque l'on parle d'une CVE, on fait généralement référence à une faille de sécurité à laquelle un identifiant CVE a été attribué.

Les avis de sécurité publiés par les fournisseurs et chercheurs mentionnent presque toujours au moins un identifiant CVE. Les CVE aident les professionnels à coordonner leurs efforts visant à hiérarchiser et résoudre les vulnérabilités, et ainsi renforcer la sécurité des systèmes informatiques.

SOURCE: REDHAT

La CVE-2023-1389 concerne une vulnérabilité d'injection de commandes affectant les routeurs TP-Link Archer AX-21, qui pourrait être exploitée pour permettre l'exécution de code à distance. L'Initiative Zero Day de Trend Micro a signalé que depuis le 11 avril 2023, des acteurs malveillants associés au botnet Mirai exploitent activement cette faille.

La seconde vulnérabilité ajoutée au catalogue KEV est la CVE-2021-45046, qui concerne l'exécution de code à distance dans la bibliothèque de journalisation Apache Log4j2, découverte en décembre 2021.

Un article est disponible chez Be-Hacktive: => LOG4J: La librairie vulnérable qui secoue la planète

La manière exacte dont cette vulnérabilité spécifique est exploitée n'est pas encore claire. Cependant, GreyNoise a recueilli des données indiquant des tentatives d'exploitation provenant de pas moins de 74 adresses IP uniques au cours des 30 derniers jours. Cela inclut également la CVE-2021-44228 (également connue sous le nom de Log4Shell).

Un article est disponible chez Be-Hacktive:

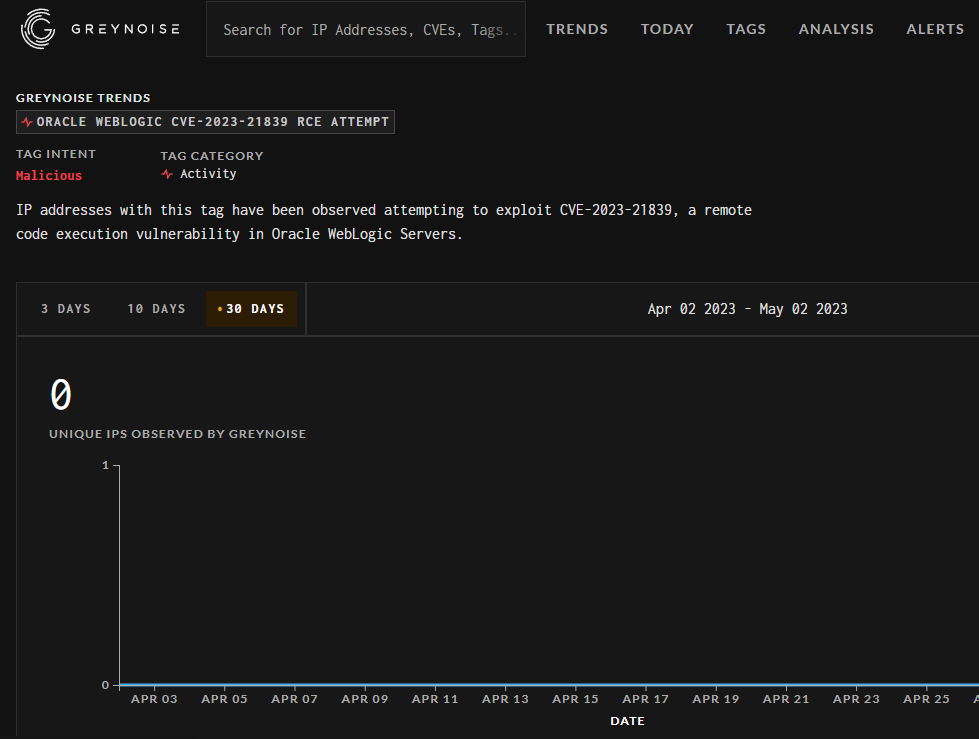

Le dernier ajout à la liste est un bug de haute gravité trouvé dans les versions 12.2.1.3.0, 12.2.1.4.0 et 14.1.1.0.0 du serveur Oracle WebLogic, qui pourrait potentiellement permettre un accès non autorisé à des informations sensibles. Oracle a publié des correctifs pour ce problème en janvier 2023.

"Le serveur Oracle WebLogic contient une vulnérabilité non spécifiée qui permet à un attaquant non authentifié ayant un accès réseau via T3, IIOP, de compromettre le serveur Oracle WebLogic", a déclaré la CISA.

Bien que des preuves de concept (PoC) d'exploits pour la faille existent, il ne semble pas y avoir de rapports publics d'exploitation malveillante.

Les agences de la Branche exécutive civile fédérale (FCEB - Federal Civilian Executive Branch) sont tenues de mettre en œuvre les correctifs fournis par les fournisseurs avant le 22 mai 2023, afin de protéger leurs réseaux contre ces menaces actives.

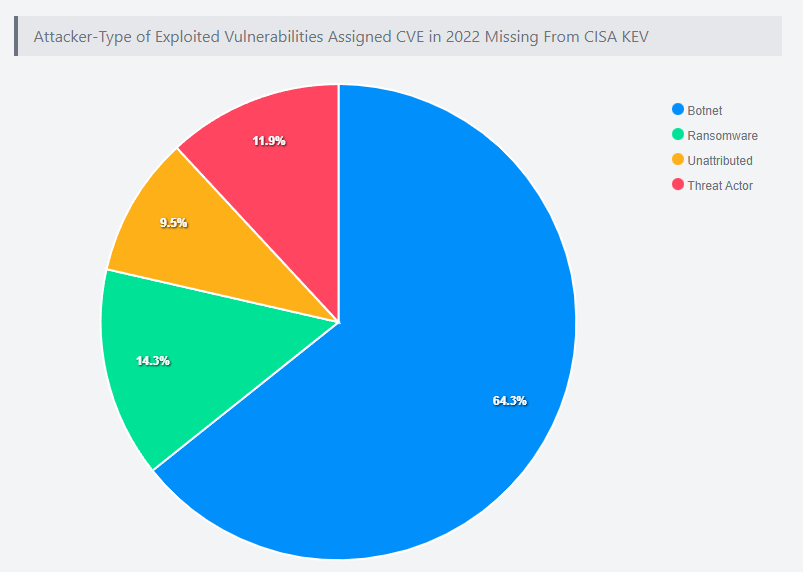

Cette recommandation intervient un peu plus d'un mois après que VulnCheck a révélé que près de quatre douzaines de failles de sécurité, probablement utilisées comme armes dans la nature en 2022, sont absentes du catalogue KEV.

Parmi les 42 vulnérabilités, une écrasante majorité est liée à l'exploitation par des botnets similaires à Mirai (27), suivie par les gangs de ransomware (6) et d'autres acteurs menaçants (9).