Microsoft insiste sur l'urgence de patcher les serveurs Exchange en local

Date: 27-01-2023

Patching et Monitoring

Microsoft a insisté aujourd'hui auprès de ses clients pour qu'ils maintiennent leurs "serveurs Exchange sur site" patchés en appliquant la dernière mise à jour cumulative (CU) prise en charge afin qu'ils soient toujours prêts à déployer une mise à jour de sécurité d'urgence.

Gestion des correctifs: La gestion des correctifs consiste à identifier et à déployer des mises à jour logicielles, également appelées « correctifs » ou « patchs », sur différents endpoints, notamment des ordinateurs, des terminaux mobiles et des serveurs.

Les correctifs sont généralement distribués par les développeurs de logiciels pour corriger des vulnérabilités de sécurité ou des problèmes techniques connus. Ils permettent également d’ajouter de nouvelles fonctionnalités et fonctions à l’application. Ces solutions à court terme sont destinées à être utilisées jusqu’à la publication de la version suivante du logiciel.

Définition: Crowdstrike

Tony Redmond, le MVP de Microsoft (Most Valuable Professional), affirme que le processus de mise à jour du serveur Exchange est "simple" et recommande de toujours exécuter le script Exchange Server Health Checker après l'installation des mises à jour.

N.D.L.R: Pour la simplicité des processus de mise à jour Windows, tout est relatif car beaucoup d'administrateurs systèmes pourraient la contester avec de (très) bons arguments.

Le script Exchange Server Health Checker aide à détecter les problèmes de configuration courants qui sont connus pour causer des problèmes de performance et d'autres problèmes de longue durée qui sont causés par un simple changement de configuration dans un environnement Exchange. Il permet également de collecter des informations utiles sur votre serveur afin d'accélérer le processus de collecte des informations courantes sur votre serveur.

Les vulnérabilités Exchange toujours d'actualité

L'avertissement d'aujourd'hui survient après que Microsoft a également demandé aux administrateurs de patcher continuellement les serveurs Exchange sur site après avoir publié des mises à jour de sécurité hors bande d'urgence pour corriger les vulnérabilités ProxyLogon qui ont été exploitées dans des attaques deux mois avant la publication des correctifs officiels.

En mars 2021, au moins dix groupes de pirates utilisaient les exploits ProxyLogon à des fins diverses, l'un d'entre eux étant un groupe de menaces sponsorisé par la Chine et suivi par Microsoft sous le nom de Hafnium.

Pour montrer le nombre considérable d'organisations exposées à de telles attaques, l'Institut néerlandais pour la divulgation des vulnérabilités (DIVD) a trouvé 46 000 serveurs non protégés contre les vulnérabilités ProxyLogon une semaine après la publication des mises à jour de sécurité de Microsoft.

Plus récemment, en novembre 2022, Microsoft a corrigé une autre série de bugs Exchange connus sous le nom de ProxyNotShell, qui permettent l'escalade des privilèges et l'exécution de code à distance sur des serveurs compromis, deux mois après la première détection d'une exploitation sauvage.

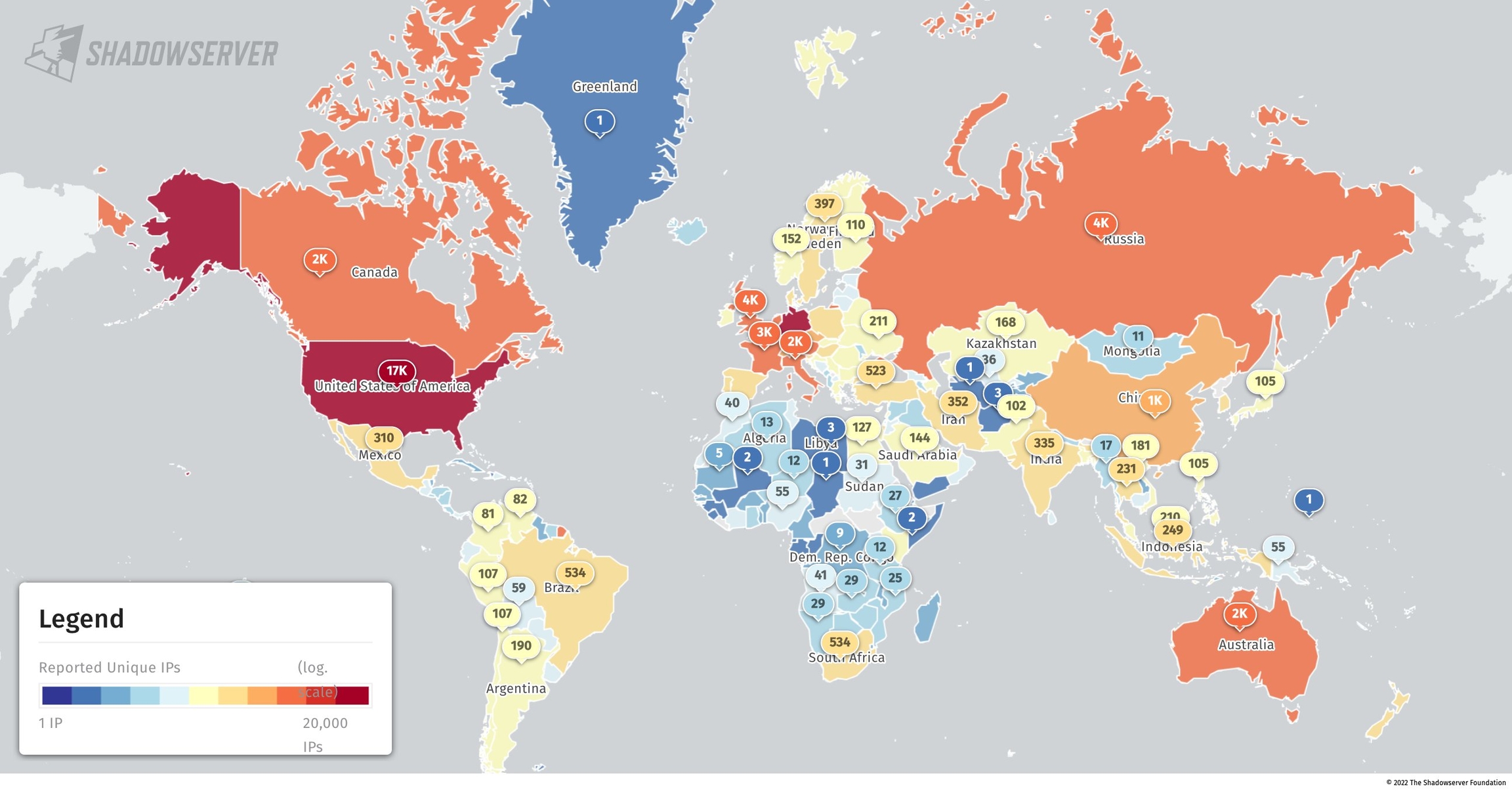

Pour mettre les choses en perspective, au début du mois, les chercheurs en sécurité de la Shadowserver Foundation ont découvert que plus de 60 000 serveurs Microsoft Exchange exposés en ligne sont toujours vulnérables aux attaques exploitant les exploits ProxyNotShell ciblant la vulnérabilité CVE-2022-41082 d'exécution de code à distance (RCE).

CVE:

L'acronyme CVE, pour Common Vulnerabilities and Exposures en anglais, désigne une liste publique de failles de sécurité informatique. Lorsque l'on parle d'une CVE, on fait généralement référence à une faille de sécurité à laquelle un identifiant CVE a été attribué.

Les avis de sécurité publiés par les fournisseurs et chercheurs mentionnent presque toujours au moins un identifiant CVE. Les CVE aident les professionnels à coordonner leurs efforts visant à hiérarchiser et résoudre les vulnérabilités, et ainsi renforcer la sécurité des systèmes informatiques.

SOURCE: REDHAT

Pour aggraver les choses, une recherche sur Shodan montre un nombre considérable de serveurs Exchange exposés en ligne, dont des milliers attendent encore d'être sécurisés contre les attaques ciblant les failles ProxyShell et ProxyLogon, parmi les vulnérabilités les plus exploitées en 2021/2022.

Shodan:

Shodan est un site web spécialisé dans la recherche d'objets connectés à Internet, et ayant donc une adresse IP visible sur le réseau. Il permet ainsi de trouver une variété de serveurs web, de routeurs ainsi que de nombreux périphériques tels que des imprimantes ou des caméras. Une telle requête est traitée avec une simple analyse de l’entête HTTP renvoyée par l’appareil ou le serveur. Il est alors possible de récupérer des listes d'éléments spécifiques. Pour chaque résultat, on trouve l'adresse IP du serveur ainsi que d'autres types d'informations sensibles mais accessibles. SOURCE: WIKIPEDIA