Définir le périmètre

Le champ d'application cible indique à Burp les URLs et les hôtes que vous souhaitez tester. Cela vous permet de filtrer le trafic généré par votre navigateur et d'autres sites, afin de vous concentrer sur le trafic qui vous intéresse.

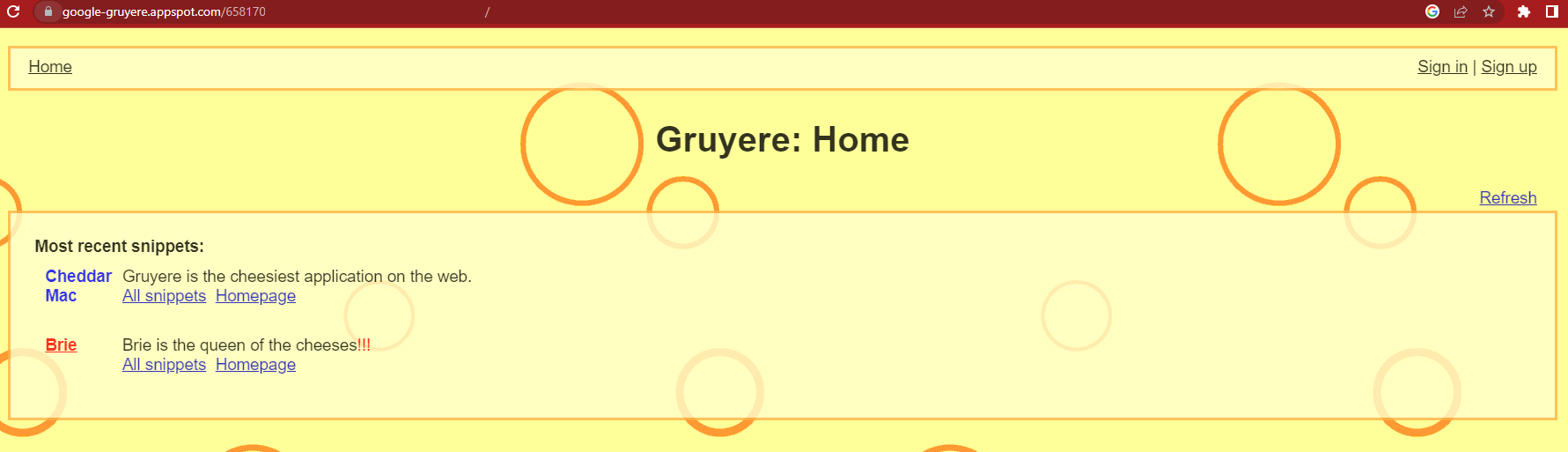

Google Gruyere

Ce site imite les principes d'un réseau social très basique, où vous pouvez créer un profil d'utilisateur (nom, photo, message et site web épinglés...), le gérer et poster de courts messages (des snippets dans ce cas), il est donc tout à fait approprié comme matériel d'étude.

Voici le lien: https://google-gruyere.appspot.com/

Le lien vous dirigera vers votre instance (cf. image ci-dessous, derrière l'URL il y a mon numéro d'instance).

Le laboratoire montre comment les vulnérabilités des applications web peuvent être exploitées et comment se défendre contre ces attaques. Dans le lab, vous pratiquerez le cross-site scripting (XSS), le cross-site request forgery (XSRF),... et vous aurez également l'occasion d'évaluer les impacts de telles vulnérabilités (déni de service, divulgation d'informations, exécution de code à distance...).

Démarrer votre Proxy

Selon ce que vous utilisez, démarrer soit le browser BURP soit votre addon FoxyProxy.

Ensuite, vous allez sur l'URL de votre GRUYERE via votre navigateur:

Maintenant, essayez de parcourir un peu l'application en cliquant sur les features que vous voyez:

Sign In

Sign Up

Home

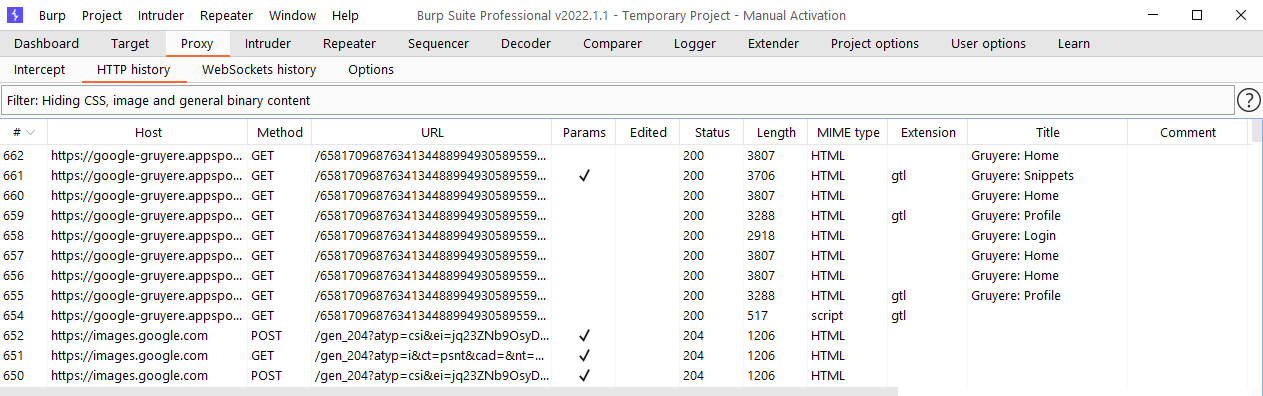

Analyser votre trafic Proxy

Dans Burp, allez dans l'onglet Proxy > HTTP History. Pour faciliter la lecture, continuez à cliquer sur l'en-tête de la colonne la plus à gauche (#) jusqu'à ce que les demandes soient triées par ordre décroissant. De cette façon, vous pouvez voir les demandes les plus récentes en haut de l'écran.

Notez que l'historique HTTP affiche les détails de chaque requête effectuée par le navigateur, y compris les requêtes adressées à des sites web tiers qui ne vous intéressent pas.

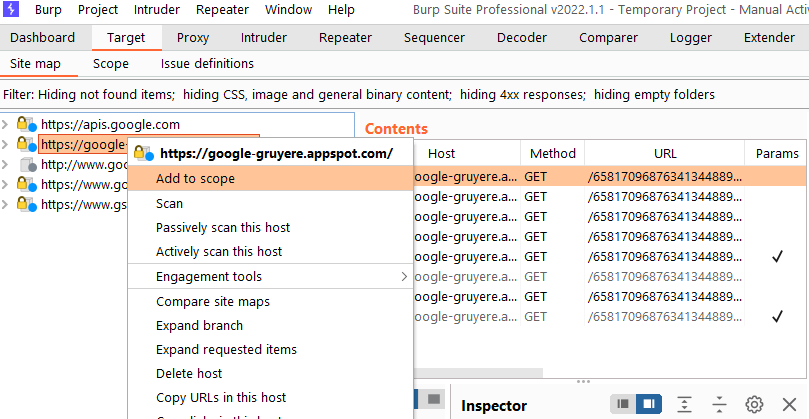

Définir la cible

Allez dans Target > Site map. Dans le panneau de gauche, vous pouvez voir une liste d'hôtes avec lesquels votre navigateur a interagi. Cliquez avec le bouton droit de la souris sur le nœud du site cible et cliquez sur "Add to scope". Lorsque vous y êtes invité dans une fenêtre contextuelle, cliquez sur Oui pour exclure le trafic hors du champ d'application.

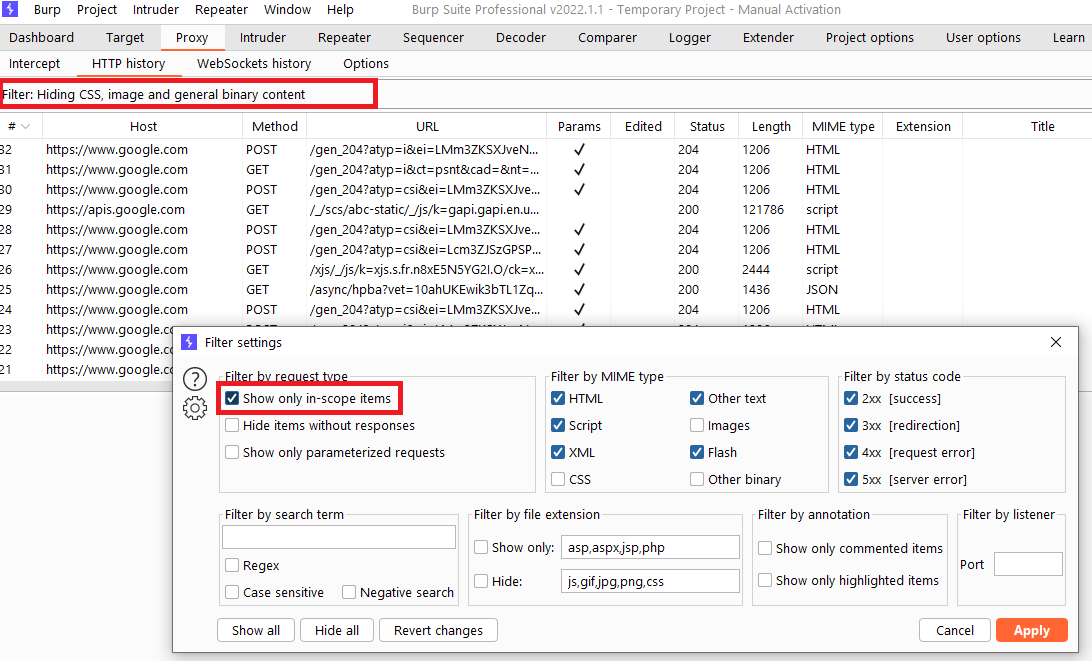

Cliquez sur le filtre d'affichage au-dessus de l'historique HTTP et sélectionnez Afficher uniquement les éléments dans le champ d'application.

Faites défiler votre historique HTTP. Remarquez qu'il n'affiche plus que les entrées provenant du site web cible. Toutes les autres entrées ont été masquées. Cela simplifie grandement l'historique, qui ne contient plus que les éléments qui vous intéressent.

Si vous continuez à naviguer sur le site cible, vous remarquerez que le trafic hors périmètre n'est plus enregistré dans le plan du site ou dans l'historique du proxy.