Phishing - Origines

Etymologie

Les escroqueries par hameçonnage utilisent des mails et des sites Web usurpés comme appâts pour inciter les gens à communiquer volontairement des informations sensibles. Le terme phishing est donc la contraction des mots anglais « fishing » qui signifie pêche et « phreaking » qui désigne l'exploration, l'expérimentation et l'étude des systèmes de télécommunication.

Phishing sur America Online

Dans les années 90, AOL, anciennement appelé America Online, était l'un des principaux fournisseurs de services Internet et comptait plus d'un million de clients abonnés à son service. Cette popularité massive d'AOL a attiré l'attention des pirates informatiques. Les personnes faisant le commerce de logiciels et d'outils piratés et illégaux utilisaient AOL pour leurs communications.

Les phishers (hameçonneurs en français) ont d'abord mené des attaques en volant les mots de passe des utilisateurs et en utilisant des algorithmes pour créer des numéros de carte de crédit aléatoires. Si les chances de succès étaient rares, ils ont quand même touché le jackpot assez souvent et causer de gros dégâts. Les numéros de carte de crédit aléatoires étaient utilisés pour ouvrir des comptes AOL. Ces comptes étaient ensuite utilisés pour spammer d'autres utilisateurs et pour pleines d’autres escroqueries.

Spammer: Anglicisme. Envoyer des messages électroniques en masse à des personnes qui ne l’ont pas demandé dans un but publicitaire ou commercial. (Définition de "LeRobert")

AOL a mis fin à cette pratique en 1995, lorsque la société a mis en place des mesures de sécurité pour empêcher l'utilisation de numéros de cartes de crédit générés de manière aléatoire.

Nouvelle technique contre AOL

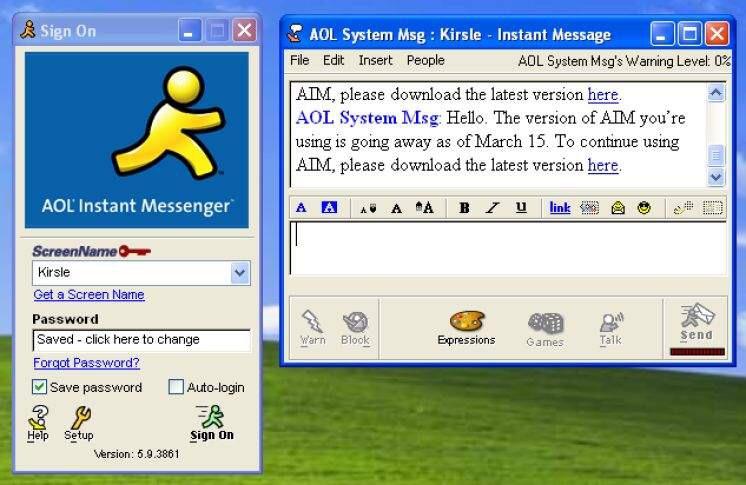

Après avoir mis fin à leur extorsion de cartes de crédit, les hameçonneurs ont créé ce qui allait devenir un ensemble de techniques très courantes et durables. Par le biais des systèmes de messagerie instantanée et de courrier électronique d'AOL, ils envoyaient des messages aux utilisateurs en se faisant passer pour des employés d'AOL.

Ces messages demandaient aux utilisateurs de vérifier leur compte ou de confirmer leurs informations de facturation. Le plus souvent, les gens tombaient dans le panneau ; après tout, rien de tel n'avait jamais été fait auparavant. Le problème s'est intensifié lorsque les hameçonneurs ont créé des comptes AIM (AOL Instant Messenger) par le biais d'Internet ; ces comptes ne pouvaient pas être "punis" par le service des conditions d'utilisation d'AOL.

AOL Instant Messenger (AIM): Un programme informatique de messagerie instantanée et de présence créé par AOL, qui permet aux utilisateurs enregistrés de communiquer en temps réel.

Finalement, AOL a été contraint d'inclure des avertissements sur ses clients de messagerie électronique et de messagerie instantanée pour empêcher les gens de fournir des informations sensibles par ce biais.