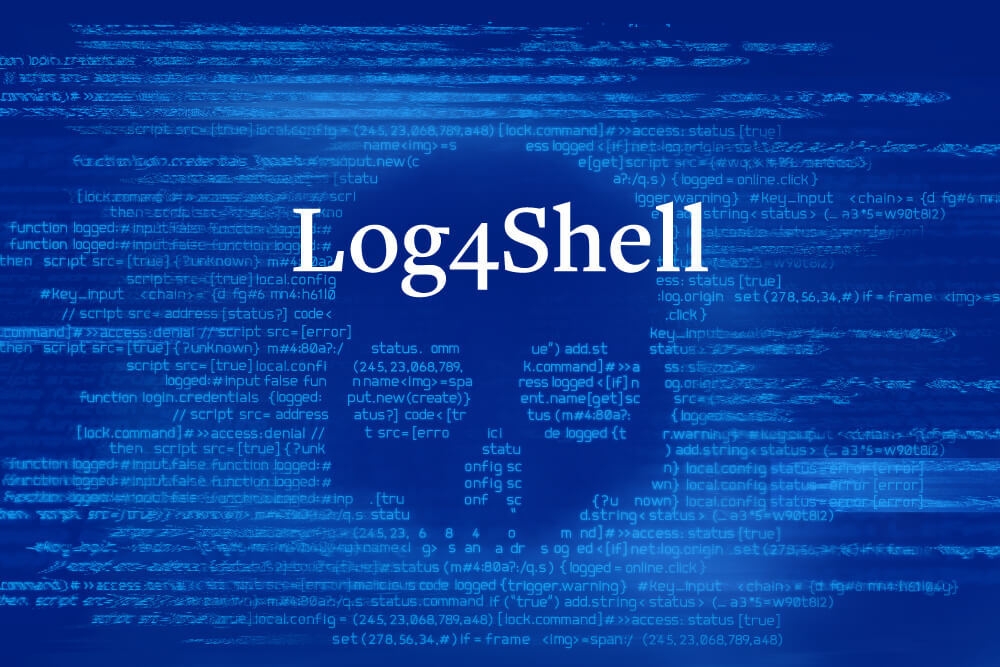

Le 9 décembre 2021, une vulnérabilité critique, qui affecte le paquet de journalisation Java log4j, a été découverte.

Cette faille de cybersécurité récemment découverte affecte de vastes zones de l'internet, depuis Google et Amazon jusqu'aux systèmes utilisés pour faire fonctionner les armées et les hôpitaux. La haute responsable de la cybersécurité du ministère américain de la sécurité intérieure, Jen Easterly, a qualifié cette faille de vulnérabilité la plus grave depuis des décennies.

La plupart des tentatives de piratage utilisant Log4j jusqu'à présent ont impliqué des attaquants essayant d'installer un logiciel de "minage" de crypto-monnaies sur les ordinateurs des victimes.

Cependant, certains groupes de hacker ont également essayé d'utiliser cette vulnérabilité pour pénétrer dans des agences gouvernementales et des entreprises d'autres pays, selon la société de cybersécurité Check Point.

Tout d'abord quelques définitions pour ne pas vous perdre dans certains mots plus techniques présents dans la suite de cette article

Java est une technique informatique développée initialement par Sun Microsystems puis acquise par Oracle à la suite du rachat de l'entreprise. Défini à l'origine comme un langage de programmation, Java a évolué pour devenir un ensemble cohérent d'éléments techniques et non techniques. Ainsi, la technologie Java regroupe :

Des standards

Des logiciels

Des communautés d'entreprises

Définition: WIKIPEDIA

À l'heure actuelle, la plupart d'entre vous ont peut-être déjà entendu parler de la vulnérabilité de sécurité de Log4j (CVE-2021-44228), qualifiée de "vulnérabilité la plus importante et la plus critique de la dernière décennie", et ont peut-être travaillé à la protection de leur organisation contre cette vulnérabilité.

Selon un rapport de TechSpot, plus de 840 000 attaques ont été lancées dans les 72 heures suivant la divulgation de la vulnérabilité et le nombre d'attaques a atteint plus de 100 par minute pendant le week-end.

Cela montre clairement pourquoi tout le monde s'empresse de déployer le correctif pour la vulnérabilité Log4J.

Et vous êtes en train de vous dire:

" C'est bien beau tout ça, mais on comprend pas forcément en quoi consiste cette vulnérabilité et pourquoi est-elle si dangereuse ?"

Tout à fait et on y vient, je vais découper l'article en deux partie pour mieux vous expliquer:

La vulnérabilité LOG4J pour ceux qui veulent savoir mais sans entrer dans les détails

La vulnérabilité LOG4J pour ceux qui veulent savoir, comprendre et vaincre la faille (explications plus techniques et approfondies)

J'ai eu la question suivante d'un ami qui ne connaît rien à l'informatique:

Peux-tu m'expliquer ce qui s'est passé pour que toutes les compagnies aient peur à ce point ?

J'ai essayé par tous les moyens de trouver des mots simples pour lui expliquer mais pour faire comprendre à quelqu'un de non-technique une vulnérabilité liée à une librairie JAVA...

Je lui ai envoyé des vidéos et tutos mais ça restait toujours trop technique pour lui.

Heureusement, un ancien collègue ANDREA BARRACU a pu trouver les mots pour expliquer tout ça avec un exemple simple et efficace.

Un jour, un producteur de vis super célèbre a lancé une nouvelle gamme pratique et efficace pour tout type d'utilisations, et surtout GRATUIT ! Les vis et leur mode d'emploi sont donc utilisés par tout le monde: Grandes, moyennes et petites entreprises ainsi que les bricoleurs amateurs.

Ces vis étaient donc partout: Portes, chaises, tables, serrures, coffres-forts,... Puisqu'elles étaient gratuites, bien faites et apparemment sûres.

Tout allait bien dans le meilleur des mondes, jusqu'au jour où un homme a découvert un moyen de dévisser chaque vis sans tournevis mais à distance via un aimant puissant. Il a publié sa découverte sur Twitter et beaucoup de gens ont abusé de la faille.

Rappelez vous que les vis sont partout et donc toutes les personnes qui comprenaient comment l'aimant fonctionnait, pouvaient forcer toutes les portes qui utilisaient ces vis en question. Bien évidemment certaines portes étaient plus robustes que d'autres et résistaient aux attaques mais d'autres succombaient très facilement. Les portes n'étaient pas les seules cibles vu que les vis étaient aussi dans les coffres, chaises, tiroirs,...

L'exploitation de la faille est tellement simple que maintenant chaque attaquant autour du bureau pourrait ouvrir toutes les portes et tous les tiroirs sans trop d'effort.

Ce type de vis est utilisé dans un grand nombre d'endroits et d'infrastructure ce qui rend le problème ENORME.

D'un jour à l'autre, de nombreuses entreprises n'étaient plus sûres. Une armée de bricoleurs a commencé à corriger et à remplacer cette marque de vis par une nouvelle, en essayant d'être plus rapide que celui qui aurait tenté d'exploiter la situation.

C'est donc la panique qui débute car il y a beaucoup trop de vis. Il y a celles qui sont difficiles à changer parce qu'elles sont en place depuis toujours et celles qui ont été oubliées car elles sont perdues entre anciennes et nouvelles vis.

Les entreprises, souvent, ont perdu les détails de la vis spécifique qu'elles ont utilisées et donc c'est un problème aussi.

Certaines vis étaient également utilisées dans les murs porteurs des bâtiments et sont donc intouchables au risque de tout faire écrouler.

Dans notre histoire ci-dessus, vous l'avez bien compris les vis font allusion à la librairie LOG4J.

Log4j est utilisé par les développeurs pour garder une trace de ce qui se passe dans leurs applications logicielles ou leurs services en ligne. Il s'agit en fait d'un énorme journal de l'activité d'un système ou d'une application. Cette activité est appelée "journalisation" et est utilisée par les développeurs pour garder un œil sur les problèmes des utilisateurs.

Cette libraire était donc disponible gratuitement et utilisé partout. Cela rend donc la tâche compliquée à toutes les entreprises et utilisateurs car il faut retrouvé les endroits impactés par la faille.

La faille possède le nom de LOG4SHELL (explication détaillée dans la partie technique) et donne donc des accès à distances aux infrastructures.

Le fournisseur de la libraire, APACHE Foundation, a sorti une version 2.17.1 pour patcher le problème.

Informatique. Développer un correctif logiciel permettant de remédier à un dysfonctionnement.

Définition: CORDIAL.FR

La vulnérabilité de sécurité de log4j permet aux attaquants d'exécuter du code malveillant à distance sur un ordinateur cible. Autrement dit, les mauvais acteurs (pirates) peuvent facilement voler des données, installer des logiciels malveillants ou simplement prendre le contrôle d'un système via Internet.

Tous les systèmes et services qui utilisent la bibliothèque de journalisation Java, Apache Log4j entre les versions 2.0 et 2.15 sont impactés. Cela inclut entre autre Atlassian, Amazon, Microsoft Azure, Cisco, Commvault, Dell, Exact, Fortinet, JetBrains, Nelson, Nutanix, OpenMRS, Oracle, Red Hat, Splunk, Soft et VMware.

Vous pouvez consulter la liste complète des logiciels vulnérables et leur statut de sécurité sur le github de "Nationaal Cyber Security Centrum (NCSC-NL)" ou de SwitHak.

En résumé, la librairie Log4j est présente en gros nombre dans les infrastructures des entreprises et leurs écosystèmes. Ceci rend donc la tâche très compliquée car il faut retrouver tous les endroits susceptible d'utiliser les librairies avec une version vulnérable et d'avoir les outils nécessaires pour corriger les erreurs.

Pour toutes les personnes concernées, il existe un impératif à la fois commercial et moral de prendre des mesures immédiates pour atténuer la vulnérabilité si elle existe dans les systèmes destinés au public. Naturellement, aucune entreprise ne souhaite que ses systèmes soient vulnérables à une attaque pouvant entraîner l'altération ou le vol de données et le risque d'une grave perturbation de l'activité.

Chaque organisation devrait disposer d'un plan d'atténuation au cas où une telle situation se reproduirait à l'avenir. Qu'il s'agisse de fermer le logiciel incriminé ou de le corriger immédiatement et de tester le correctif avant de le remettre en production, les équipes doivent être prêtes à réagir de manière proactive en quelques heures, voire quelques minutes.

Il est temps d'aller vous faire un café et de vous lancer dans la partie technique !