Depuis Creeper à aujourd'hui, plusieurs malware ont vu le jour.

Dans cette section, un petit parcourt de l'histoire et l'évolution des malwares au fil du temps.

Cette liste est bien sûre non exhaustive, il existe tellement de malwares différents ! 😄

Un sommaire des malwares se trouve ICI 😄

Un programme appelé ANIMAL, publié en 1975, est généralement considéré comme le premier exemple au monde d'une attaque de type "CHEVAL DE TROIE".

Lorsqu'ANIMAL est exécuté, il pose vingt questions pour obtenir des indices et tente de deviner un animal auquel l'utilisateur pense. ANIMAL recherche les répertoires auxquels l'utilisateur actuel a accès. Si le répertoire ne contient pas une version à jour d'Animal, il se copiera dans ce répertoire. Il écrasera toute ancienne version d'Animal, mais prendra soin de ne pas supprimer d'autres programmes.

Le créateur d'ANIMAL, John Walker, a lâché le programme à San Francisco, et après environ une semaine, il était à Washington DC.

Il est peu probable qu'Animal ait causé des dommages mesurables. Le programme ne contenait aucun code délibérément malveillant et n'a même pas exploité de vulnérabilité du système. Il a même pris soin de n'affecter aucun des programmes de l'utilisateur.

L'utilisation répandue des ordinateurs Apple II a prédéterminé le destin de cette machine en attirant l'attention des auteurs de virus. Il n'est pas surprenant que la première épidémie de virus informatiques à grande échelle de l'histoire se soit produite sur la plate-forme Apple II.

Elk Cloner a été créé par Rich Skrenta pour faire une farce en 1982. Skrenta avait déjà une réputation de farceur parmi ses amis car, en partageant des jeux et des logiciels informatiques, il modifiait souvent les disquettes pour qu'elles s'éteignent ou affichent des messages moqueurs à l'écran.

Elk Cloner s'est propagé en infectant le système d'exploitation de l'Apple II, stocké sur des disquettes. Lorsque l'ordinateur était démarré à partir d'une disquette infectée, une copie du virus démarrait automatiquement. Le virus n'affectait normalement pas le fonctionnement de l'ordinateur, sauf pour surveiller l'accès au disque. En cas d'accès à une disquette non infectée, le virus se copiait sur la disquette et l'infectait également, se propageant lentement de disquette en disquette.

Le virus Elk Cloner a infecté le secteur de démarrage des ordinateurs Apple II. À l'époque, les systèmes d'exploitation étaient stockés sur des disquettes : les disquettes étaient donc infectées et le virus était lancé à chaque démarrage de la machine. Les utilisateurs étaient surpris par les effets secondaires et infectaient souvent leurs amis en partageant leurs disquettes, car la plupart des gens n'avaient aucune idée de ce qu'étaient les virus et encore moins de leur mode de propagation.

La virus d'Elk Cloner comprenait des images en rotation, du texte clignotant et des messages humoristiques sous forme de poème:

Le message disait:

ELK CLONER (Définition: Quelqu'un qui crée des clones) :

LE PROGRAMME AVEC UNE PERSONNALITÉ

IL S'INSTALLERA SUR TOUS VOS DISQUES

IL S'INFILTRERA DANS VOS PUCES

OUI C'EST UN CLONER !

IL VA SE FIXER SUR VOUS COMME DE LA COLLE

IL MODIFIERA AUSSI LA RAM

ENVOYEZ LE CLONER !

En 1983, le terme "virus" a été inventé pour la première fois par Frederick Cohen (appelé aussi Fred Cohen) et son collègue Leonard Adleman (appelé aussi Len Adleman) pour décrire des programmes auto-répliqués.

Frederick Cohen, un étudiant diplômé de l'Université de Californie du Sud, donne un aperçu de l'avenir numérique en faisant la démonstration d'un virus informatique lors d'un séminaire sur la sécurité à l'Université Lehigh en Pennsylvanie.

Cohen a inséré son code de validation dans une commande Unix et, cinq minutes après l'avoir lancé sur un ordinateur central, il a pris le contrôle du système. Dans quatre autres démonstrations, le code a réussi à prendre le contrôle en une demi-heure en moyenne, en contournant tous les mécanismes de sécurité en vigueur à l'époque. C'est le conseiller académique de Cohen, Len Adleman (le A du chiffrement RSA), qui a comparé le programme autoréplicatif à un virus, inventant ainsi le terme.

Il définit un "virus" comme "un programme qui peut "infecter" d'autres programmes en les modifiant pour y inclure une copie éventuellement évoluée de lui-même".

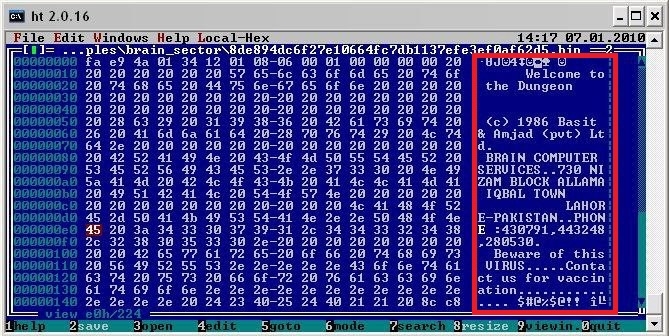

BBRAIN est considéré comme le premier virus pour PC (IBM Personal Computer) et a été à l'origine de la première épidémie de virus pour PC. Écrit par deux frères de Lahore au Pakistan Amjat Farooq Alvi et Basit Farooq Alvi, Brain a touché les secteurs du démarrage, s'est largement répandu dans le monde et a marqué le début de l'ère moderne des virus dans l'informatique. Les auteurs nient, et continuent de nier, toute intention malveillante, affirmant qu'ils n'ont visé que les personnes qui avaient elles-mêmes violé les droits d'auteur des frères sur leur logiciel médical propriétaire.

Brain déplaçait le secteur de démarrage et le marquait comme mauvais, remplaçant le secteur de démarrage original par son propre code. Il se propageait lui-même lorsqu'une nouvelle disquette était insérée dans une machine infectée et affichait un message qui contenait même les coordonnées des auteurs:

Le message complet était:

Welcome to the Dungeon © 1986 Basit & Amjad (pvt) Ltd. BRAIN COMPUTER SERVICES 730 NIZAB BLOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN PHONE:430791,443248,280530. Beware of this VIRUS…. Contact us for vaccination…………!!

Et en français:

Bienvenue au Donjon © 1986 Basit & Amjad (pvt) Ltd. BRAIN COMPUTER SERVICES 730 NIZAB BLOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN PHONE:430791,443248,280530. Méfiez-vous de ce VIRUS.... Contactez nous pour la vaccination............ !!

Le message indique le noms des auteurs, l'adresse et le numéro de téléphone pour les contacter.

Le 6 mars 1992, un virus datant d'avant l'ère d'Internet a provoqué ce qui était sans doute la première alerte publique aux logiciels malveillants de l'histoire.

Michelangelo est classé comme un virus de secteur d'amorçage, un type de virus qui infecte les secteurs de démarrage des périphériques de stockage, généralement le secteur d'amorçage d'une disquette ou le MBR (Master Boot Record) d'un disque dur.

Master Boot Record:

Le Master Boot Record (MBR, secteur principal de démarrage) est le premier secteur d'un disque dur (et auparavant des disquettes), qui contient des informations permettant d'identifier l'emplacement et le statut d'un système d'exploitation afin de l'amorcer (le charger) dans la mémoire principale ou la mémoire vive (RAM) de l'ordinateur. Le Master Boot Record est parfois appelé «secteur de partition» ou «table de partitions principale», car il inclut une table qui localise chaque partition dans laquelle le disque dur a été formaté.

Définition: WHATIS.Techtarget

Les virus du secteur d'amorçage se propagent principalement par le biais de supports physiques tels que les disquettes ou les clés USB. Ils infectent généralement les ordinateurs qui démarrent à l'aide de disques contenant le logiciel malveillant, s'activant à chaque chargement du périphérique de stockage.

Dans le cas de Michelangelo, une fois que le virus a infecté un ordinateur, il reste inactif jusqu'à une date précise, le 6 mars de chaque année, pour être exact. Le 6 mars, tout ordinateur infecté par Michelangelo voit les données critiques de son disque de démarrage écrasées, ce qui endommage le disque et le rend inutilisable et les données presque irrécupérables.

Il n'y a aucune référence à l'artiste dans le virus, et il est douteux que le ou les développeurs du virus aient voulu établir un lien entre le virus et l'artiste qui est né le 6 mars 1475. Le nom a été choisi par des chercheurs qui ont remarqué la coïncidence de la date d'activation. La signification réelle de cette date pour l'auteur est inconnue. Michelangelo est une variante du virus Stoned, déjà endémique en 1987.

L'auteur de Michelangelo n'a jamais été découvert. Compte tenu de l'époque et de l'absence d'exigences financières, le virus a probablement été écrit pour le plaisir de l'auteur plutôt que pour d'éventuels gains financiers.

À son apogée, le virus Michelangelo a acquis une certaine notoriété pour son impact supposé à grande échelle. Le pionnier de l'antivirus John McAfee a estimé que le logiciel malveillant aurait pu infecter jusqu'à 5 millions d'ordinateurs, ce qui était un chiffre considérable au début des années 90. Les grands médias de l'époque ont repris l'affaire et en ont fait un sujet d'actualité majeur - un incident de sécurité dévastateur qui aurait pu causer des ravages sur les ordinateurs du monde entier. Inutile de dire que la nouvelle a attiré l'attention du public à une époque où la sensibilisation aux logiciels malveillants était encore faible.

Le 6 mars 1992, l'impact de Michelangelo a été différent de ce que l'on attendait. On a constaté que seuls quelques milliers d'ordinateurs avaient été infectés par le virus, ce qui était loin des estimations les plus élevées. En fait, les recherches effectuées après l'alerte ont révélé que d'autres variantes de virus étaient découvertes bien plus fréquemment que Michelangelo.

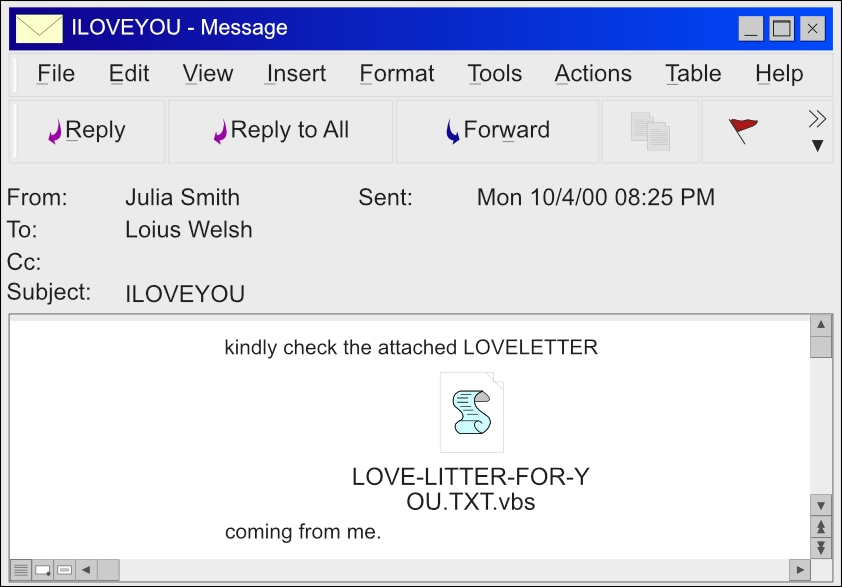

ILOVEYOU, parfois appelé LoveLetter ou LoveBug, est un ver informatique qui a attaqué plus de dix millions d'ordinateurs personnels Windows à partir du 5 mai 2000.

Identifiable par sa pièce jointe "LOVE-LETTER-FOR-YOU" et son objet "ILOVEYOU", ILOVEYOU a été l'un des premiers vers à attirer l'attention des médias. C'est également l'un des premiers à avoir atteint un bilan de dommages de plusieurs milliards de dollars, ce qui en fait l'un des virus les plus dangereux.

Ce programme a été écrit par deux jeunes programmeurs informatiques philippins, Reonel Ramones et Onel de Guzman, étudiants à l'Université informatique AMA de Makati, aux Philippines.

Il a déclaré que le ver était très facile à créer, grâce à un bogue de Windows 95 qui exécutait le code dans les pièces jointes des courriels lorsque l'utilisateur cliquait dessus. Conçu à l'origine pour fonctionner uniquement à Manille, il a supprimé cette restriction géographique par curiosité, ce qui a permis au ver de se répandre dans le monde entier. De Guzman ne s'attendait pas à cette propagation mondiale.

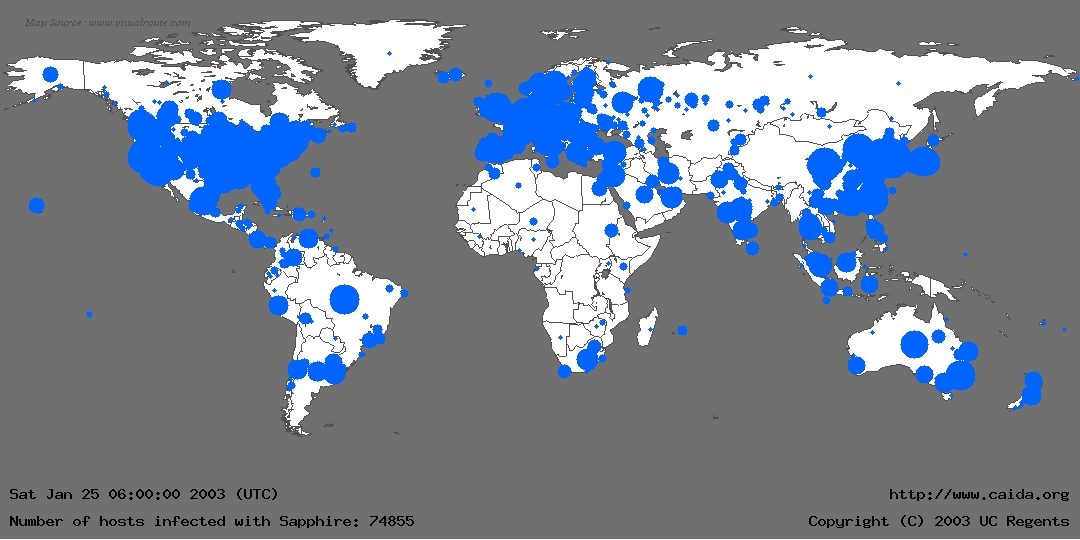

Le ver SQL slammer est un virus informatique (techniquement, un ver informatique) qui a provoqué un déni de service sur certains hôtes Internet et a considérablement ralenti le trafic Internet général, à partir de 05:30 UTC le 25 janvier 2003.

Il s'est propagé rapidement, infectant la plupart de ses 75 000 victimes en 10 minutes. Bien qu'il soit intitulé "SQL slammer worm", le programme n'utilisait pas le langage SQL ; il exploitait deux bug de dépassement de tampon (buffer overflow dans le produit phare de la base de données SQL Server de Microsoft. Parmi les autres noms, citons W32.SQLExp.Worm, DDOS.SQLP1434.A, le ver Sapphire, SQL_HEL et W32/SQLSlammer.

Selon les membres de la NSF, de la DARPA, de Silicon Defense, de Cisco Systems, d'AT&T, du NIST et de l'ACAA, la stratégie de propagation de SQL SLAMMER repose sur des scans aléatoires: il sélectionne des adresses IP au hasard pour les infecter et finit par trouver tous les hôtes sensibles.

Les vers à balayage (scans) aléatoire se propagent initialement de façon exponentielle, mais l'infection rapide de nouveaux hôtes devient moins efficace car le ver consacre plus d'efforts à réessayer les adresses qui sont soit déjà infectées, soit immunisées.

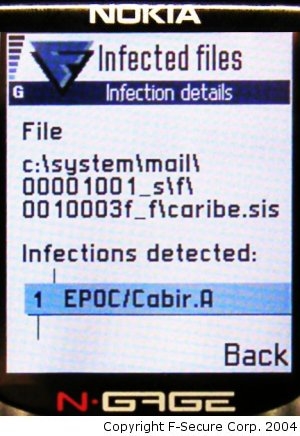

Il y a exactement dix ans, nous avons découvert le premier véritable virus écrit pour les smartphones de l'époque (Nokia N-Gage, par exemple). Il s'appelait Cabir et ouvrait un tout nouveau monde aux analystes de logiciels malveillants, aux auteurs de virus et aux utilisateurs ordinaires. Voici quelques faits sur ce logiciel malveillant vieux de dix ans:

Le logiciel malveillant a été baptisé Cabir en raison de sa ressemblance avec la chaîne de caractères "Caribe" trouvée dans le corps du virus et en l'honneur d'Elena Kabirova, employée de Kaspersky Lab, qui est entrée par hasard dans le laboratoire antimalware pendant la discussion sur le nom.

Cabir s'est propagé parmi les smartphones les plus populaires de 2004 - les appareils Nokia basés sur Symbian.

Le seul canal d'infection était Bluetooth. Il était très facile d'être infecté pendant un trajet, au restaurant, à un concert ou à un événement sportif. L'une des plus grandes infections par Cabir a été détectée pendant la Coupe du monde d'athlétisme qui s'est tenue à Helsinki.

Pour protéger un smartphone de Cabir, il fallait désactiver le Bluetooth ou simplement le mettre en mode "invisible".

Les analystes de Kaspersky Lab ont délibérément recherché deux smartphones Nokia pour étudier le malware dans la nature - ce type d'appareil était considéré comme coûteux en 2004. Depuis lors, Kaspersky Lab achète systématiquement tous les modèles d'appareils mobiles les plus populaires afin de rechercher un malware pour une plateforme donnée.

L'attaque par ransomware CryptoLocker était une cyberattaque utilisant le ransomware CryptoLocker qui s'est produite du 5 septembre 2013 à la fin mai 2014.

Ransomware:

Un ransomware est un type de logiciel malveillant qui empêche ou limite l'accès des utilisateurs à leur système, soit en verrouillant l'écran du système, soit en verrouillant les fichiers des utilisateurs jusqu'au paiement d'une rançon. Les familles de ransomware plus modernes, regroupées sous le nom de cryptoransomware, cryptent certains types de fichiers sur les systèmes infectés et obligent les utilisateurs à payer la rançon par le biais de certaines méthodes de paiement en ligne pour obtenir une clé de décryptage.

Définition: TREND MICRO

Un chapitre complet sera développé sur les ransomware.

L'attaque a utilisé un cheval de Troie ciblant les ordinateurs fonctionnant sous Microsoft Windows et aurait été diffusée pour la première fois sur Internet le 5 septembre 2013.

Cheval de Troie:

Un cheval de Troie (Trojan horse en anglais) est un type de logiciel malveillant, qui ne doit pas être confondu avec les virus ou autres parasites. Le cheval de Troie est un logiciel en apparence légitime, mais qui contient une fonctionnalité malveillante. Son but est de faire entrer cette fonctionnalité malveillante sur l'ordinateur et de l'installer à l'insu de l'utilisateur.

Définition: WIKIPEDIA

Il s'est propagé par le biais de pièces jointes d'e-mails infectés et d'un botnet Gameover ZeuS existant. Lorsqu'il est activé, le programme malveillant chiffre certains types de fichiers stockés sur des disques locaux et des disques réseau montés à l'aide de la cryptographie à clé publique RSA, la clé privée n'étant stockée que sur les serveurs de contrôle du programme.

L'attaque par ransomware WannaCry est une cyberattaque mondiale menée en mai 2017 par le crypto-ver WannaCry ransomware, qui a ciblé les ordinateurs exécutant le système d'exploitation Microsoft Windows en chiffrant les données et en exigeant le paiement d'une rançon en crypto-monnaie Bitcoin.

EternalBlue a été volé et divulgué par un groupe appelé The Shadow Brokers un mois avant l'attaque.

ETERNALBLUE:

EternalBlue est à la fois le nom donné à une série de vulnérabilités logicielles de Microsoft et à l’exploit créé par la NSA en tant qu’outil de cyberattaque. Bien que l’exploit EternalBlue – officiellement nommé MS17-010 par Microsoft – n’affecte que les systèmes d’exploitation Windows, tout ce qui utilise le protocole de partage de fichiers SMBv1 (Server Message Block version 1) risque techniquement d’être la cible de ransomwares et autres cyberattaques.

Définition: WIKIPEDIA

Exploit ou code d'exploitation:

Un exploit ou code d'exploitation est, dans le domaine de la sécurité informatique, un élément de programme permettant à un individu ou à un logiciel malveillant d'exploiter une faille de sécurité informatique dans un système informatique.

Alors que Microsoft avait déjà publié des correctifs pour fermer l'exploit, une grande partie de la propagation de WannaCry provenait d'organisations qui n'avaient pas appliqué ces correctifs ou qui utilisaient d'anciens systèmes Windows en fin de vie.

Ces correctifs étaient impératifs pour la cybersécurité des entreprises, mais beaucoup n'ont pas été appliqués par ignorance de leur importance. Certains ont invoqué la nécessité d'un fonctionnement 24 heures sur 24 et 7 jours sur 7, l'aversion pour le risque de voir des applications qui fonctionnaient auparavant se briser à cause des changements de correctifs, le manque de personnel ou de temps pour les installer, ou d'autres raisons.